Al menos un extraño. Sin embargo, hacer cuerpos numéricos en este verdadero mundo es muy difícil. Es solo un entorno ambiental que puede hacer que la humedad se establezca en su oración, que mide una cantidad agradable de monedas.

Sin embargo, la división de la encuesta tuvo un gran impacto en el interés de las personas que enfrentan en este campo, y en 2010 comenzaron los primeros planes, y la computadora comenzó a progresar bien.

En 2016, National Standard and Technology (NIST) reconoció la amenaza del día que se acercaría.Número de algoritmo criptográficoLas competiciones se realizarán para competir con el desarrollo. Estos métodos producen computadoras de números complejos de contenidos custiminales complicados para eliminar y caer, aunque se está agotando con las instrucciones existentes.

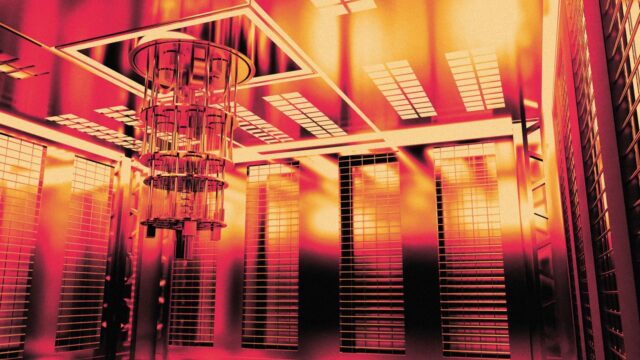

Para 2019, Google complice el físico de Google en Santa Bárbara declaró que se ha alcanzado el “tiempo”. Los chips de laboratorio de laboratorio pueden completar un trabajo que lleva 10,000 años en una computadora cultural. Por el momento, una sola computadora necesita tener miles o incluso millones.

Actualmente, cientos de empresas están tratando de formar una serie de computadoras utilizando diferentes métodos, todas ellas para separar el entorno y están autorizados. Estos incluyen los circuitos registrados por el título, las trampas, el tejido y el carbono de carbono. Aunque el hardware continúa lentamente, los científicos informáticos están trabajando todos los días para mejorar la cantidad de hipopótamos necesarios para mover las computadoras. Ambos avances aún aumentan la llegada de la puesta de sol.

La amenaza del número de computadoras

No es solo una noticia que quieras escuchar, no solo para la kriptografía Roger A. Grimes escribió su libro “.Apocalipsis de criptolipsisA “(Apocalipsis de criptomoneda)” (traducción universal), se enumeran algunos de estos procedimientos.

Estos incluyen un cifrado DSA, que múltiples agencias gubernamentales se utilizan para un elipros natural, que se usan para mantenerlos en su cuenta de correo electrónico.

La organización nacional profesional establece que los profesionales dividen la amenaza producida por dos computadoras en dos grandes áreas. “Confidencial” y “Verificación”, es decir, para proteger la confidencialidad y el manejo del proceso de fortalecimiento de los sistemas.

Chris Dumchuk, un oficial que era administrador estadounidense y profesor de Smiebercvuzucv.